-

Filtración deliberada de datos

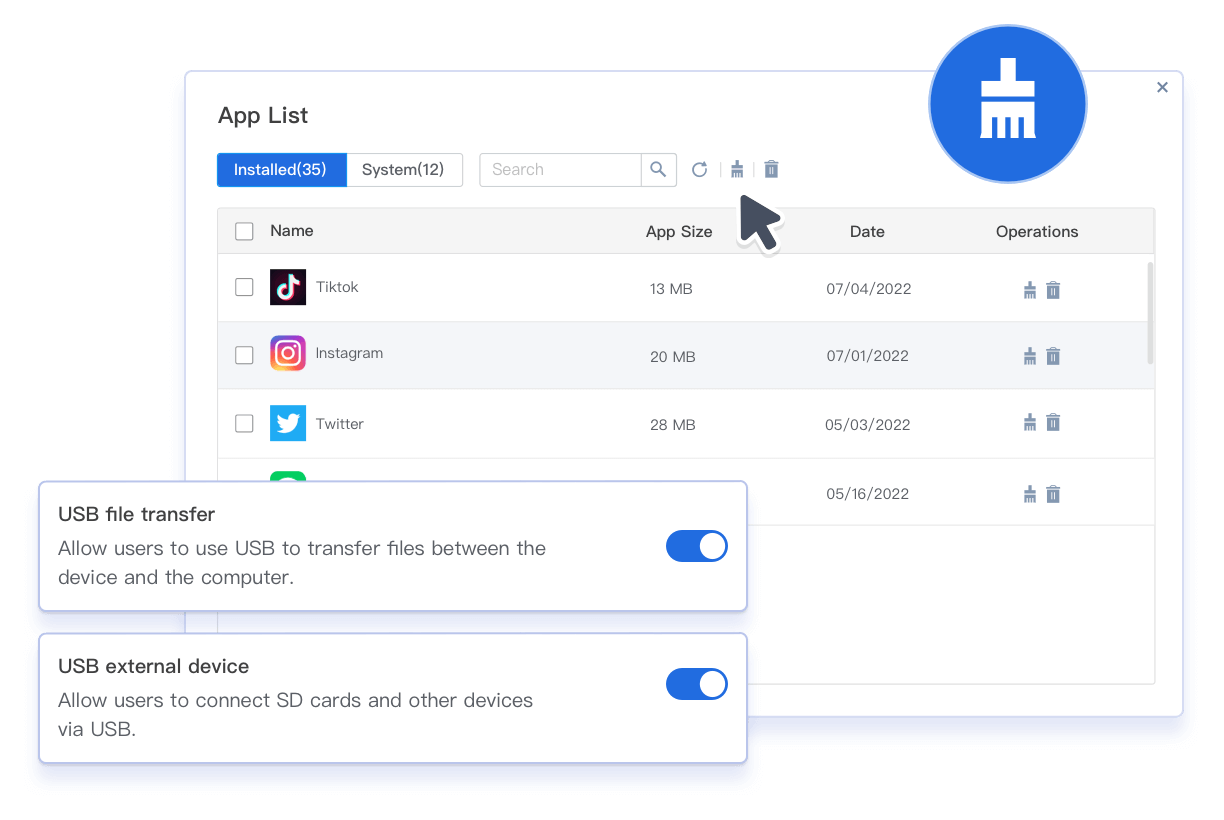

Los empleados copian o comparten datos desde dispositivos de la empresa a dispositivos personales mediante transferencia USB u otros medios.

-

El dispositivo se pierde o es robado

Cuando los dispositivos de la empresa se pierden o son robados, es necesario borrar por completo todos los datos confidenciales que contienen.

-

Mal uso de los recursos corporativos.

El uso de los dispositivos de la empresa por parte de los empleados para fines ajenos al trabajo, como la instalación de aplicaciones de entretenimiento, provocará una disminución de la productividad.

¿Afronta estos retos?

Política de seguridad de dispositivos diversificada para salvaguardar los datos corporativos

-

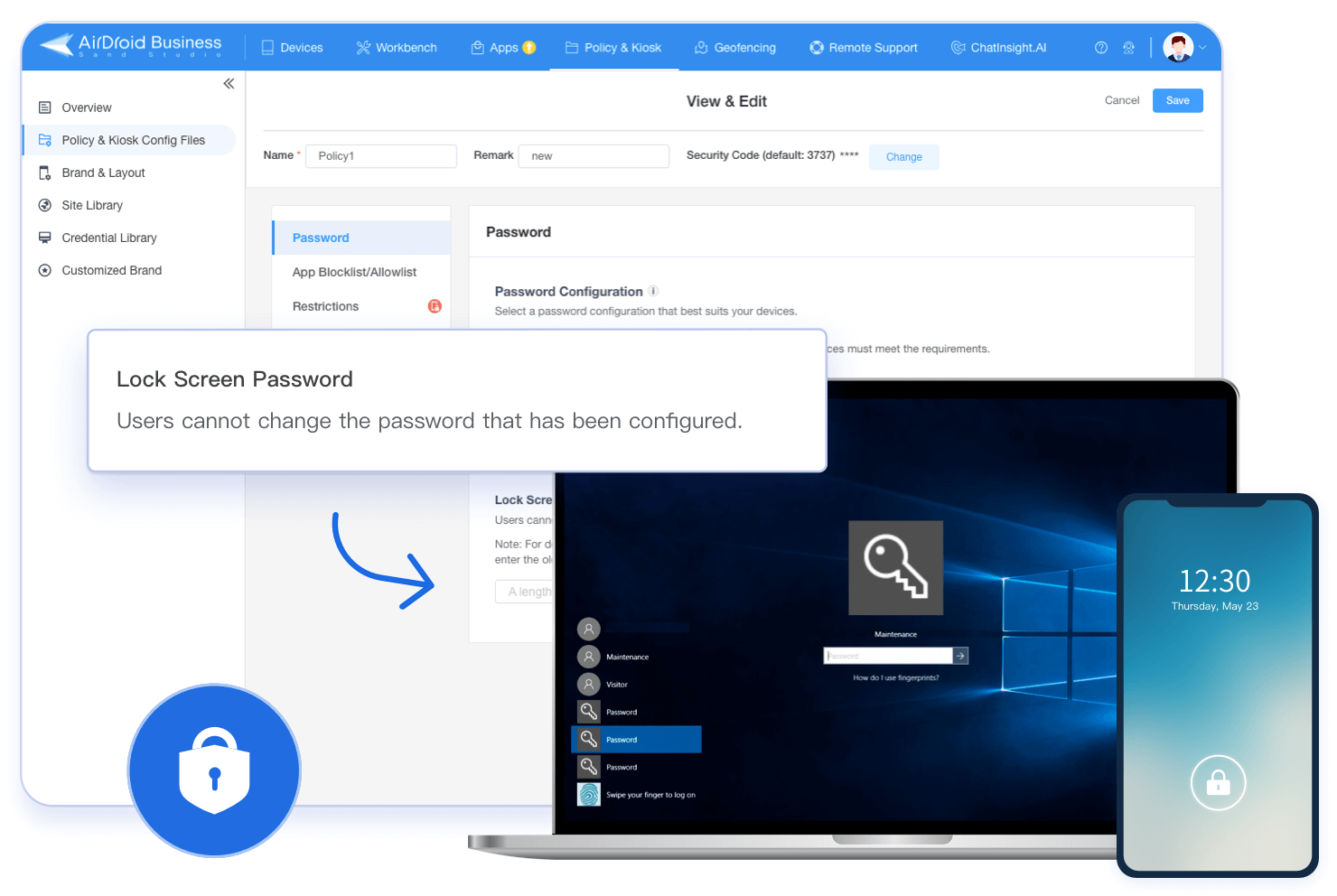

Autenticación de seguridad reforzada

Configure la política de autenticación obligatoria para los dispositivos, como la contraseña de la pantalla de bloqueo, para así proteger la seguridad de los dispositivos y de los datos.

-

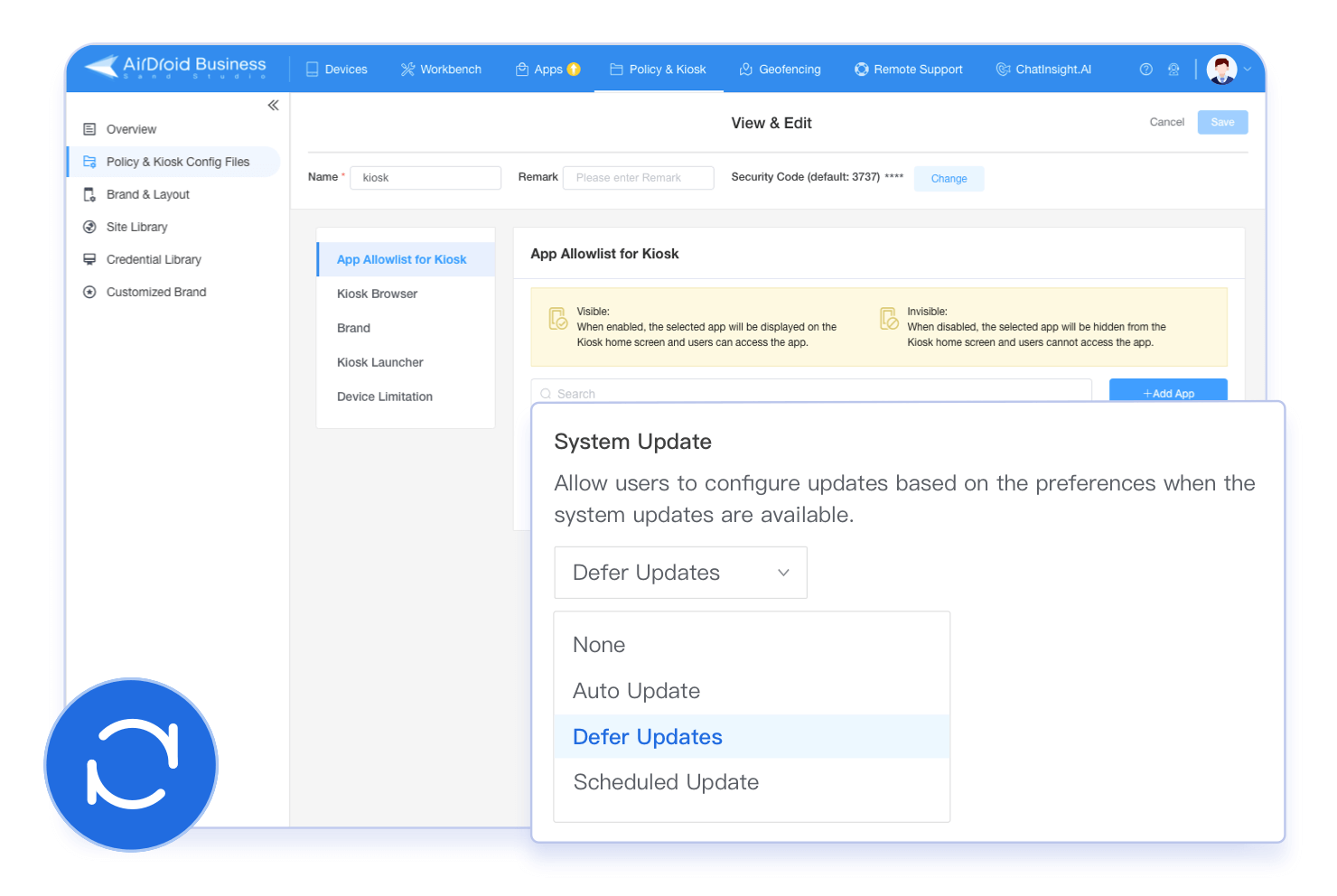

Actualizaciones controladas del sistema operativo

-

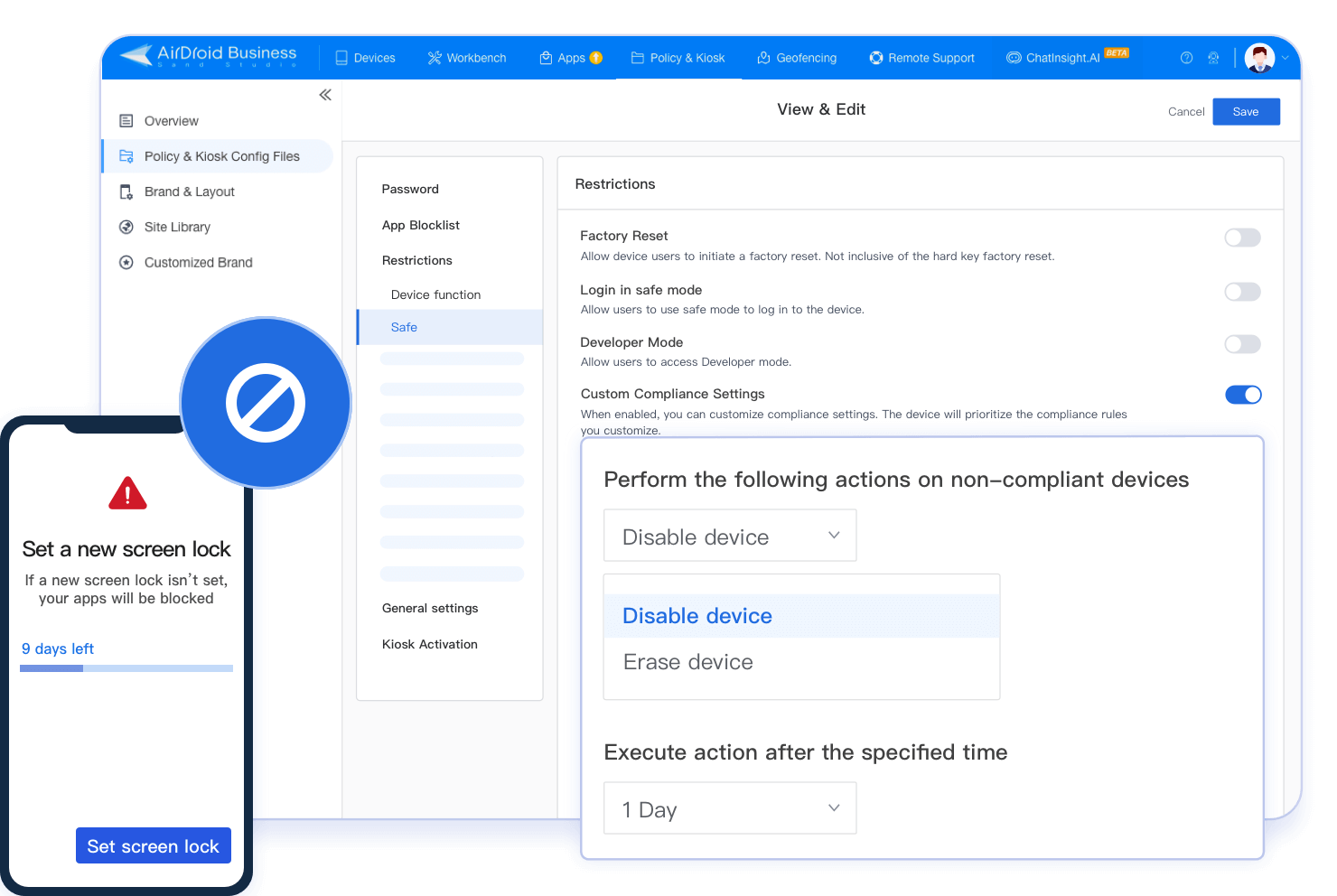

Restricciones de seguridad del dispositivo

-

Política de prevención de pérdida de datos de aplicaciones (DLP)

-

Cumplimiento del dispositivo

Características clave

-

Configuración de la contraseña

Utiliza reglas para la contraseña de la pantalla de bloqueo (complejidad, fecha de caducidad, límites de repetición y más) para proteger los dispositivos de tu organización frente al uso no autorizado.

-

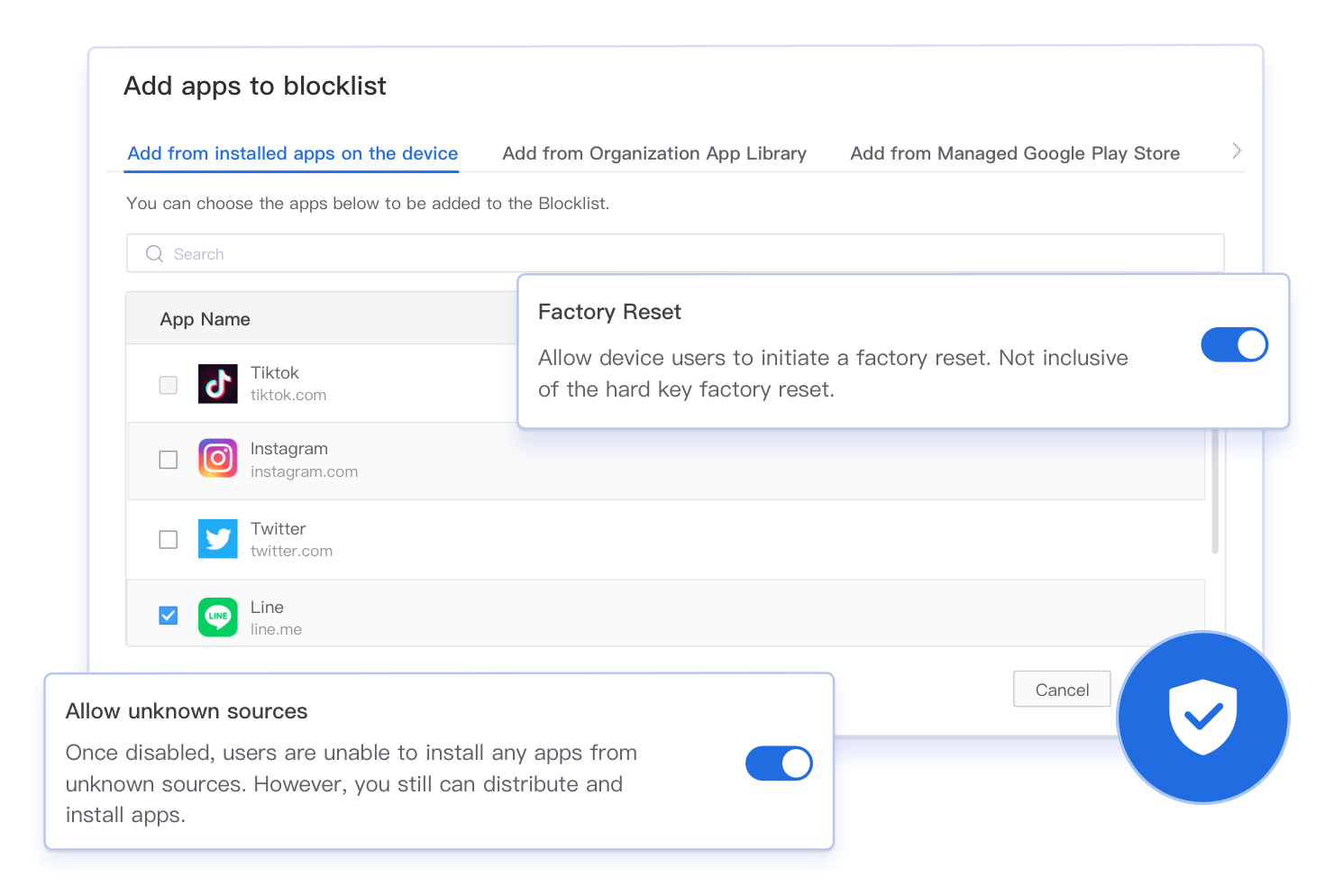

Lista de aplicaciones bloqueadas/lista de aplicaciones permitidas

Las funciones de lista negra y lista permitida y el bloqueo del navegador dentro de la aplicación permiten un control preciso de las aplicaciones ejecutables, para satisfacer diversas necesidades de la organización.

-

Configuración de VPN

TI puede imponer de forma remota la configuración de VPN en dispositivos Android, por ejemplo, una VPN corporativa, garantizando el acceso seguro y la transmisión de datos corporativos.

-

Protección de restablecimiento de fábrica

Permite que solo ciertas cuentas de Google puedan configurar el dispositivo Android después del restablecimiento de fábrica para evitar un posible uso indebido del dispositivo en caso de pérdida o robo.

-

Gestión de certificados digitales

La gestión de certificados digitales permite a los administradores cargar, enviar y verificar certificados digitales de forma remota para la autenticación de los dispositivos Android.

-

Limitación de dispositivos

Limita las funciones del dispositivo como el acceso al perfil, la configuración de fábrica, la transferencia de archivos, el uso compartido de la red, la configuración de SIM, la lista blanca de llamadas y la administración de contactos para satisfacer diversas necesidades del dispositivo.

-

Configurar entorno operativo dedicado

Proporcione WiFi, idioma, zona horaria, APN y otras configuraciones para permitir que el dispositivo se ejecute en el entorno específico que construya.

-

Configuración OEM (Knox)

Utilice OEMConfig para configuraciones específicas de dispositivos granulares (seguridad, hardware, red y características OEM) en dispositivos Samsung.

*Pronto habrá más tipos de dispositivos. Póngase en contacto con ventas para obtener más detalles.

Cómo la política de seguridad protege los datos corporativos en diferentes industrias

La política de seguridad de AirDroid Business se puede personalizar según las necesidades comerciales. Esto ayuda a las organizaciones a proteger los datos corporativos mientras aumenta la eficiencia de los dispositivos.

-

Medicina y Salud

Las instituciones médicas utilizan dispositivos móviles para controlar la salud de los pacientes, así como para administrar sus registros médicos electrónicos y su historial de recetas. Sin embargo, si se perdiera el dispositivo, los datos privados del paciente podrían verse comprometidos. Al implementar la política de seguridad de dispositivos móviles de AirDroid Business, como habilitar reglas de contraseña preestablecidas y restricciones de uso en la conexión USB, los datos se pueden proteger de manera efectiva.

-

Servicios TI

Los proveedores de servicios informáticos que ofrecen servicios gestionados para dispositivos Android y Windows atendidos deben garantizar que los dispositivos de sus clientes estén siempre seguros y bajo control. El uso de una serie de restricciones de seguridad de dispositivos, como prohibir la instalación de apps de fuentes desconocidas y aplicar el cifrado de datos, garantizará la seguridad, el cumplimiento y la integridad de los datos. Cuando el dispositivo funciona de forma anómala, los datos pueden borrarse a través de la política de seguridad para evitar la fuga de datos.

-

Logística

Debido a sus necesidades comerciales, las empresas de logística suelen equipar su flota de vehículos con dispositivos móviles. Si el conductor infringe las normas de la empresa al romper con el seguimiento de la ubicación y utilizar el dispositivo para fines no laborales, puede resultar en un uso de datos innecesario y eventualmente causar pérdidas financieras a la empresa. Al deshabilitar los botones de hardware y software en el dispositivo y usar la función de lista de bloqueo de aplicaciones, se pueden evitar eficazmente estas violaciones, preservando la integridad de los datos.

Hay más productividad para explorar

Proteja y asegure sus datos corporativos con la política MDM ya mismo

Preguntas sobre Políticas

- ¿Qué restricciones puedo establecer para los dispositivos propiedad de mi empresa con la política MDM?

- ¿Cómo configurar y utilizar archivos de configuración de la política?

- ¿Cómo obtengo el propietario del dispositivo para las configuraciones de política mientras registro un dispositivo?

- ¿Cómo establezco las preconfiguraciones (Política) mientras inscribo un dispositivo?