Windows用パスワードポリシーを使用してセキュリティを強化するには?

デジタル化の進展に伴い、サイバーセキュリティの重要性がますます増しています。データ漏洩やサイバー攻撃が頻発する中、企業や個人にとって、安全なネットワーク環境の確保が最優先課題となっています。その中でも、パスワードの強度と安全性はネットワーク セキュリティの重要な部分です。

強力なパスワードを採用することで、防御力が大幅に向上し、サイバー犯罪者によるパスワードの解読がより困難になり、機密情報を不正アクセスから守ります。そのため、このため、複雑で解読されにくいパスワードの設定方法を定めたパスワードポリシーを策定することが不可欠です。

Windowsデバイスが世界中で広く使用されていることを考慮すると、特に2024年2月時点で68.32%の市場シェアを占めていることから、これらのデバイスに対して厳しいパスワードポリシーを構成しなければなりません。

この記事では、パスワード ポリシーについて詳細に説明し、標準ポリシーを設定する手順と事前に注意すべきことも紹介します。

1Windows 10のパスワードポリシーを構成する方法

このセクションでは、Windowsのパスワードポリシーを構成する方法と手順について説明します。これには、Active Directoryを使用したパスワードポリシーの構成と、モバイルデバイス管理(MDM)システムを使用した構成という、2つの主要な方法が含まれます。

方法1:Active Directoryを通じてパスワードポリシーを構成する

Active Directoryには、ネットワーク上のドメイン、デバイス、ユーザーを一元化されたダッシュボードから管理するのに役立つすべての IAM (アイデンティティおよびアクセス管理) 機能が備わっています。Active Directoryには、特定のドメインに登録されたすべてのオブジェクトに対してデフォルトのパスワードポリシーが有効になっています。

Active Directoryを通じてWindowsパスワードポリシーを構成するには、グループポリシーオブジェクト(GPO)とPowerShellスクリプトの2つの方法があります。

GPOの使用

GPOを使用すると、ドメインに登録されているすべてのオブジェクトの設定を集中管理できます。GPOを通じてパスワードポリシーを更新するには、次の手順に従ってください。

- グループポリシー管理コンソール(GPMC)に移動します。

- domainsフォルダで、必要なドメインをクリックします。

- 「グループポリシーオブジェクト」をクリックします。

- 次のウィンドウで、Default Domain Policy」「ファイルを右クリックし、ドロップダウンから「編集」を選択します。

- [コンピューターの構成]> [ポリシー]>[Windows の設定] > [セキュリティの設定] > [アカウントポリシー]の順に進み、パスワードポリシーエディターにアクセスします。

- 要件に応じて設定を編集します。

- 最後に、「適用」をクリックして、すべての更新を保存します。

PowerShellスクリプトの使用

すべてのフォルダーを通過する代わりに、PowerShellスクリプトを使用してデフォルトのWindowsパスワードポリシーを表示することもできます。スクリプトは次のとおりです。

Get-ADDefaultDomainPasswordPolicy

方法2:「 AirDroid Business」MDMソリューションを使用する

MDM(モバイルデバイス管理)ソリューションを利用することで、一元化されたダッシュボードからすべてのデバイスを管理・制御でき、パスワードポリシーの設定と適用がより容易になります。これにより、Windowsオペレーティングシステムを実行するデバイスに対してパスワードポリシーを設定することが可能です。

例えば、AirDroid Businessを使用すれば、パスワードの複雑性要件を定義し、それをすべてのユーザーアカウントに強制適用することができます。

2パスワードポリシー基準であるNISTパスワードガイドラインについて

サイバー犯罪の増加に伴い、予期せぬ不必要なセキュリティ侵害をすべて回避するには、パスワード ポリシーに関して特定の基準を遵守することが重要です。パスワードポリシーに関しては、NISTパスワードガイドラインが従うべき標準です。NIST は、情報セキュリティの標準とポリシーの開発を担当します。

NISTパスワードガイドラインによると、重要な結論は以下の通りです。

やるべきこと

- ユーザーが生成したパスワードは少なくとも8文字、機械が生成したパスワードは少なくとも6文字である

- ユーザーは、ASCII/Unicode 文字を自由に使用して、最大 64 文字のパスワードを設定できるようにする

- ユーザーがアカウントからロックアウトされる前に、最大10回のログイン失敗が許可される

- 特殊文字や数字を要求する必要はありません。これにより、ユーザーが不満を感じる可能性があり、また潜在的な攻撃に対してもかえって脆弱になる

- セキュリティを強化するために、データベース内で脆弱なパスワードの記録と一致するかどうかを常に確認し、一致する場合、その特定のパスワードをユーザーが設定できないようにする

やるべきでないこと

- 連続した文字や繰り返し文字を解読がしやすいので使わないようにする

- 組織側では、パスワードは切り捨てた後に保存してはならず、代わりにハッシュ化とソルティングを採用すべきである

- パスワードのヒントをユーザーに設定させないこと

- 知識ベースの認証は避けなければならないこと

- ユーザー名などのコンテキスト固有の単語の使用は避ける

- パスワードの有効期限を設定しないこと

- 二要素認証(2FA)のセキュリティ・メカニズムを有効にする場合、認証の第2レイヤーとしてSMSコードを選択しないこと

3Windowsの標準パスワードポリシーとは?

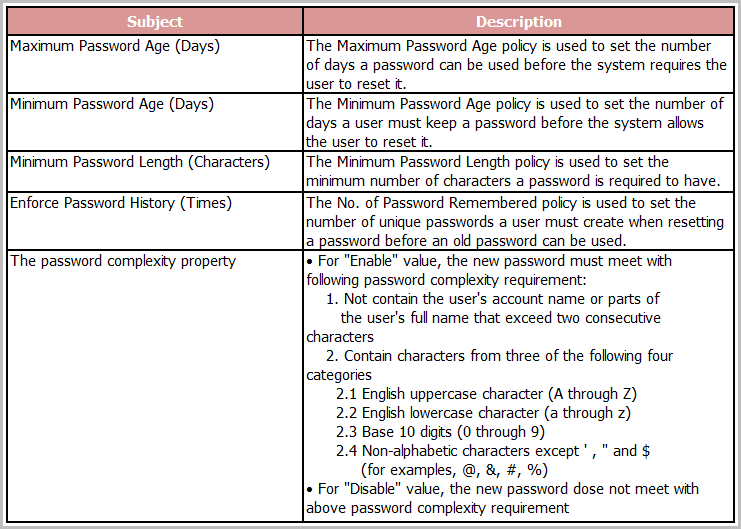

このセクションでは、すべてのWindows 365アカウント保持者向けの標準的なパスワードポリシーについて説明します。以下に主な標準とその詳細および使い方を定義します。

パスワードの履歴を記録する

同じパスワードを長期間使用することは、覚えやすく管理しやすいため、ユーザーにとっては便利です。しかし、パスワードを長く使い続けると、ハッカーにとって解読が容易になり、セキュリティリスクが高まります。

「パスワードの履歴を記録する」とは、以前のパスワードを再利用する前に、ユーザーが設定しなければならないユニークなパスワードの数を決定する仕組みです。これにより、パスワードの再利用回数が減少し、セキュリティが向上します。

Microsoftは、この値を24に設定することを推奨しています。.

パスワードの有効期間

企業は、ユーザーが同じパスワードを使用できる最大の日数を指定する必要があります。この期間を過ぎると、パスワードは期限切れとなり、ユーザーにパスワード変更を求めるシステムメッセージが表示されます。この最大期間は、パスワードの最大使用期間として知られています。

Microsoftは、最大使用期間は30日から90日の間に設定することを推奨しています。

パスワードの変更禁止期間

新しいパスワードに変更する前に、既存のパスワードを使用し続ける必要がある最小の日数を設定することが重要です。これにより、頻繁なパスワード変更を抑えることができます。なお、最小使用期間は最大使用期間よりも短く設定しなければなりません。

Microsoftは、最小使用期間を1日に設定することを推奨しています。

パスワードの長さ

解読されにくいパスワードにするには、特定の文字数にすることが重要です。このパスワードの最小の長さは、「最小パスワード長」と呼ばれます。

Microsoft では、パスワードの最小文字数を8文字に設定することをお勧めします。

複雑さの要件を満たす必要があるパスワード

パスワードを推測しにくくするためには、一定の要件を定義することが必要です。パスワードが強力であると認められるために満たすべき要件を複雑さ要件と呼びます。

Microsoft では、パスワードに対して次の複雑さの要件を満たすことを推奨しています。

- パスワードには、ユーザーのアカウント名やフルネームを含めてはなりません。

- パスワードには、次の3つのカテゴリの文字を含める必要があります。

- 大文字 (A-Z)

- 小文字 (a-z)

- 数字 (0-9)

- 特殊文字(英数字以外の文字、通貨記号を除く)

Unicode文字(アルファベット文字のカテゴリに属しますが、大文字や小文字ではありません)。

Microsoft では、「複雑さの要件を満たす必要がある」オプションを常に有効に設定することをお勧めします。

暗号化を元に戻せる状態でパスワードを保存する

「暗号化を元に戻せる」オプションは、認証にパスワードを必要とし、復号化にプロトコルを使用するアプリケーションに便利です。しかし、これにより、復号化を熟知したすべてのサイバー犯罪者にパスワードを公開することにもなります。 そのため、「暗号化を元に戻せる」オプションを使用してパスワードを保存しないことが推奨されます。

Microsoft では、「暗号化を元に戻せる状態でパスワードを保存する」を無効に設定することを推奨しています。ただし、インターネット認証サービスまたはリモートアクセスを介してCHAPを使用する場合は、このオプションを有効に設定する必要があります。 なぜなら、アプリケーション要件がセキュリティ上の懸念を上回るからです。

NISTパスワードガイドラインに準拠したパスワードの例

最後に、情報セキュリティを確保するために、パスワードポリシーの基準であるNISTパスワードガイドラインに準拠したパスワードを設定することが最適です。以下は、NISTパスワードガイドラインに準拠した3つのパスワード例です。

- Winter2023!

- CoffeeMug!22

- Travel@Sunset

上記のガイドラインと標準で示されているように、パスワードポリシーと標準の重要性が明確に強調されています。標準が確立されていることを確認することで、潜在的なリスクやセキュリティ上の懸念が減少します。

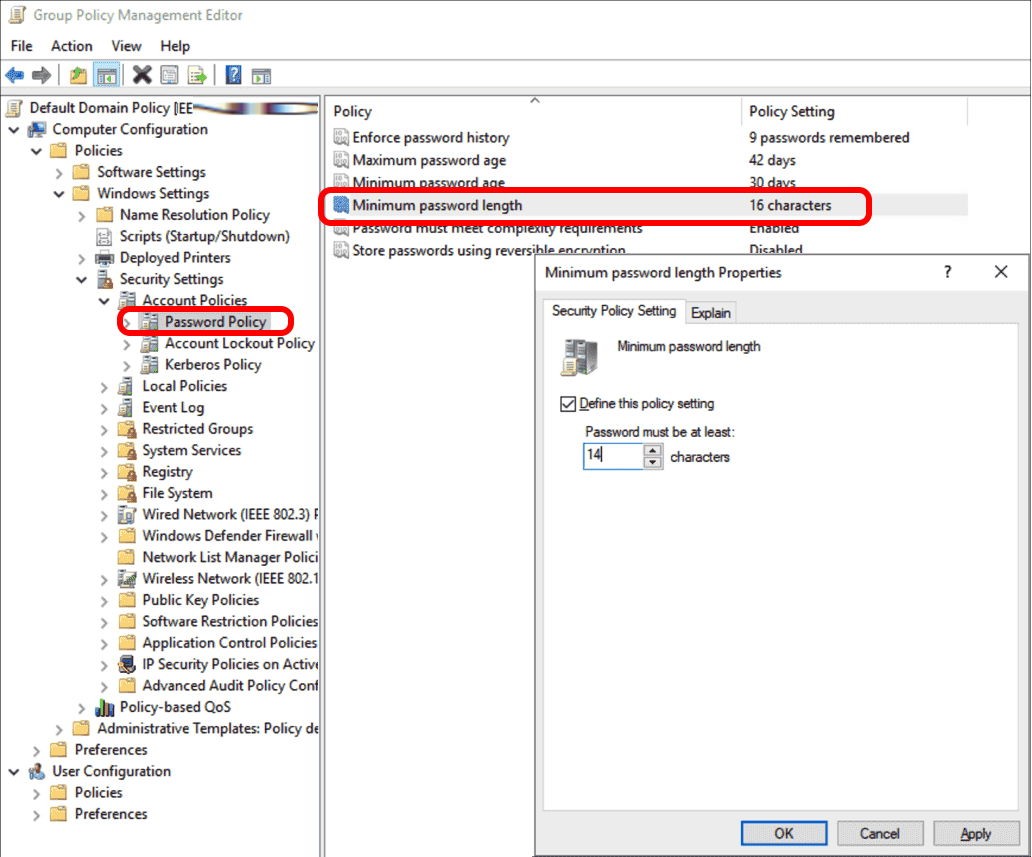

4パスワードの長さを14文字以上に強制するには?

パスワードが長くなると、推測による解読が難しくなるため、サイバー攻撃の影響を受けにくくなります。Windows 2022サーバーで14文字以上のパスワード長を強制するには、以下の手順に従ってください。

- GPMC(グループポリシー管理コンソール)に移動します。

- domainsフォルダで、必要なドメインをクリックします。

- 「Group Policy Objects」をクリックします。

- ファイルの下で、Default Domain Policy」「ファイルを右クリックし、ドロップダウンから「編集」を選択します。

- [コンピューターの構成]> [ポリシー]>[Windows の設定] > [セキュリティの設定] > [アカウントポリシー]の順に進み、パスワードポリシーエディターにアクセスします。

- 「パスワードの最小長制限を緩くする」フィールドを有効に設定します。

- 「パスワードの長さの監査」の値を、パスワードに必要な最低文字数に設定します。

- 同様の方法で、パスワードの最小の長さを設定します。

- すべての変更を完了したら、「適用」ボタンをクリックして、更新を保存します。

この方法により、パスワードの最小文字数を14文字以上に設定できますが、Microsoftによって推奨またはサポートされていません。Microsoftは、必要なセキュリティを提供しながら、ユーザーが覚えやすい8文字のパスワード長を推奨しています。

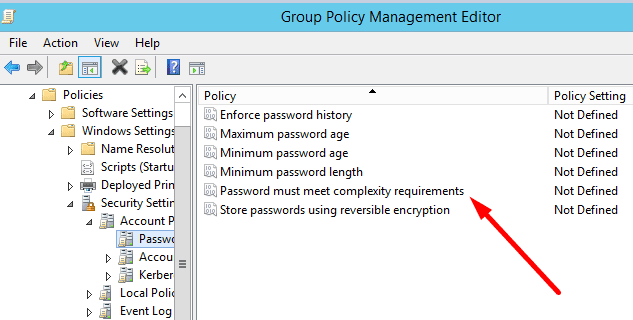

5Windows10でパスワードの複雑さ要件を削除するには?

パスワードの複雑さの要件を有効にして、より強力なパスワードを設定することで、潜在的なサイバー攻撃からデータを保護できます。ただし、特定の理由によりパスワードの複雑さの要件を無効にする必要がある場合は、次の2つの方法があります。

方法1:ポリシーエディターを使用する

ポリシーエディターを使用してパスワードの複雑さの要件を削除するには、以下の手順に従ってください。

- Windows + Rキーを押して、新しい「ファイル名を指定して実行」ウィンドウを開きます。

- ボックスに「gpedit.msc」または「secpol.msc」と入力し、Enterキーを押して「グループポリシーエディター」ウィンドウを開きます。

- 左側のサイドバーから「ポリシー」> 「Windows設定」 >「セキュリティ設定」 >「アカウントポリシー」を展開して、パスワードポリシーエディターを開きます。

- 「パスワードは複雑さの要件を満たす必要がある」の設定を無効にして、プロセスを完了します。

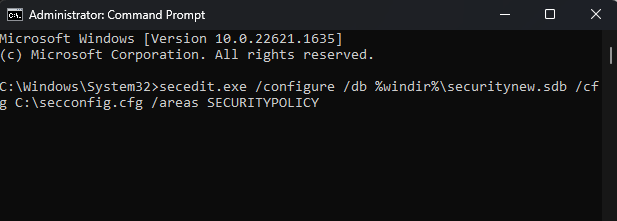

方法2:パスワードファイルの編集

パスワードファイルを編集してパスワードの複雑さの要件を削除するには、以下の手順に従ってください。

- Windows + Rキーを押して、新しい「ファイル名を指定して実行」ウィンドウを開きます。

- プロンプトボックスに「secpol.msc」と入力し、Enterキーを押して「ローカルセキュリティポリシーエディター」を開きます。

- 「操作」メニューをクリックし、「ポリシーをエクスポート」を選択します。

- ファイルがダウンロードされたら、メモ帳を使用してファイルを開き、システム アクセスを見つけます。

- その下で「PasswordComplexity」を0に設定します。

- 変更を保存した後、管理者としてコマンドプロンプトを開きます

- 次のコマンドを入力します:「secedit.exe /configure /db %windir%\securitynew.sdb /cfg C:\secconfig.cfg /areas SECURITYPOLICY」。

- 最後に、「ローカルセキュリティポリシーコンソール」を介して、パスワードの複雑さの設定が無効になっていることを確認します。

パスワード ポリシーを設定することは、より強力なパスワードを適用し、結果として情報アーキテクチャのセキュリティを強化するため、非常に重要です。つまり、常に標準のパスワードポリシーを設定することが推奨されます。

返信を残してください。